Setelah membahas routing pada cisco, kali ini saya akan membahas switching pada cisco. Semoga artikel ini membantu kamu yaa!

1. VLAN (Virtual Local Area Network)

VLAN, atau Virtual Local Area Network pada umumnya digunakan untuk membuat segmentasi network.Segmentasi network sendiri berguna untuk mengetahui network dari suatu IP. Default dari VLAN sendiri adalah vlan 1. Tiap VLAN biasanya mempunyai alamat network masing-masing.

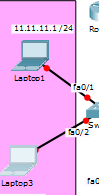

Kali ini kita akan membuat topologi seperti berikut :

|

| Topologi VLAN |

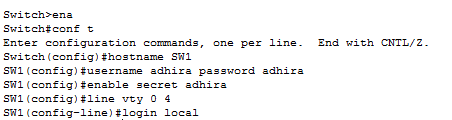

Seperti biasa, kita akan memulai dengan konfigurasi dasar seperti memberi hostname, username, password, secret dan mengaktifkan virtual terminal.

Pada Topologi kali ini akan dibuat 3 VLAN berbeda, yaitu VLAN11, VLAN15 dan VLAN100 yang nantinya akan diberi nama marketing. Nah setelah membuat VLAN, kita harus menentukan port yang bisa masuk ke dalam VLAN tersebut menggunakan perintah

switchport access vlan nomor_vlan

|

| Pembuatan 3 VLAN |

|

| Penentuan Port dalam VLAN |

Pada PC, cukup diberikan IP sesuai topologi diatas, tidak usah diberi gateaway.

|

| Pemberian IP pada PC |

Terdapat 2 cara untuk mengetes konfigurasi yang kamu lakukan, berikut kedua caranya :

- sh vlan

|

| Pada perintah ini, pastikan kolom bagian port sudah sesuai dengan VLAN seperti topologi |

- show mac-address-table

|

| Pada perintah ini, kamu dapat mengetahui MAC address yang tersambung pada switchmu. |

2. Trunk

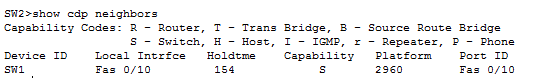

Trunk sendiri berarti jaringan point-to-point pada ethernet device atau network device, seperti switch dengan switch, atau router dengan switch. Jadi, untuk mengaktifkan mode trunk sendiri harus memiliki setidaknya 2 switch yang saling dikoneksikan. Pada kali ini, kita akan membuat Trunk dengan 2 switch. Sebelumnya, kita harus tahu ada dua tipe enkapsulasi trunk yakni dot1q dan ISL. dot1q sendiri open standard, yag berarti bisa dipakai pada semua merk device seperti mikrotik, atau lainnya. Sedangkan untuk ISL bersifat cisco proprietary, yang berarti semua device yang terkoneksi harus produk Cisco. Pada beberapa step kedepan, saya akan lebih menggunakan dot1q daripada ISL.

Untuk konfigurasi dasar pada Switch 2, bisa seperti langkah-langkah pada VLAN tadi. Dan IP pada PCnya menyesuaikan seperti topologi.

Pada konfigurasi ini, kita akan menggunakan switchport mode trunk pada port yang kita gunakan untuk menyambung kedua switch tadi. Disini saya menggunakan port fa0/10. Untuk port ini bebas kalian menggunakan port yang mana. Konfigurasi ini diterapkan pada SW1 dan SW2

|

| Konfigurasi Trunk pada SW1 |

|

| Konfigurasi Trunk pada SW2 |

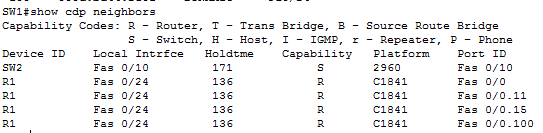

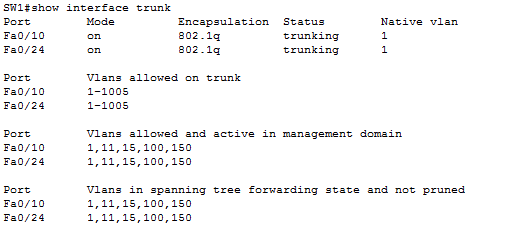

Pada tes dan verifikasi untuk menguji konfigurasimu ada 3 cara, yaitu:

- Memastikan semua PC dalam satu VLAN, baik beda switch maupun satu switch bisa berkomunikasi.

- show int trunk pada SW1 dan SW2

|

| Show int trunk pada SW1 |

|

| Show int trunk pada SW2 |

Pada show int trunk, kamu dapat mengetahui port berapa yang menjadi trunk. Petunjuknya yaitu "Vlans allowed on trunk". Sudah ketemu? Yup ada pada port fa0/10.

- show mac-address-table pada SW1 dan SW2

|

| show mac-address-table pada SW1 |

|

| show mac-address-table pada SW2 |

pada perintah ini, kamu dapat melihat mac address dan vlan yang berbeda pada mode trunk, yang berarti mereka terkoneksi dengan switch lainnya.

3. Inter-VLAN Routing

Pada kali ini kita akan menggunakan topologi yang sama dengan praktek sebelumnya, tapi kita akan menambahnya dengan 1 Router. Seperti inilah topologi kira-kira

Untuk menghubungkan SW1 dengan Rouetr 1, saya menggunakan port fa0/24 pada switch dan fa0/0 pada router.

Seperi yang sudah saya jelaskan sebelumnya, s

witchport mode trunk akan diaktifkan pada port yang membutuhkan saja. Disini kita akan mengaktifkan switchport yang digunakan untuk interface router dan switch.

|

| Konfigurasi Trunk pada switch |

Seperti biasa, untk konfigurasi dasar ini kita akan memberi hostname, username, password, secret dan mengaktifkan telnet.

|

| Konfigurasi dasar router |

- Konfigurasi Sub-interface

Pada konfigurasi ini kita akan mengaktifkan port yang digunakan sebagai interface pada switch dengan perintah

no shut atau

no shutdown. Setelah itu kamu harus menekripsi vlan yang ada menggunakan perintah

encapsulation dot1q nomor_vlan.

|

| mengaktifkan interface |

|

| Konfigurasi VLAN Management pada SW1 |

|

| Konfigurasi VLAN Management pada SW2 |

Tak lupa juga, kita harus menkonfigurasi pada router dengan menambah 1 sub-interface VLAN dan mengenkapsulasinya

|

| Konfigurasi VLAN Management pada Router |

- Memastikan semua PC bisa ping ke SW1 dan SW2 yaitu 100.100.100.1 dan 100.100.100.2

- show mac-address-table pada SW1 dan SW2

- show cdp neighbor detail pada SW1 dan SW2

- show interface trunk pada SW1 dan SW2

- show arp pada router

4. Port-Security

Port-security terletak di layer kedua, yang berfungsi mendaftarkan dan membatasi end devices yang yang dapat mengakses port tersebut. Port-security juga bisa digunakan bila menginginkan port switch hanya dapat digunakan oleh host tertentu. Bila ada host lain yang menggunakan port yang sudah mendapat port-security, maka akan di block atau di shutdown interfacenya. Konfigurasi port-security ini dapat diaktifkan pada tiap port yang diinginkan saja. Pada praktek ini saya akan memberikan port-security pada semua port yang ada.

- Konfigurasi Port-Security

Tentu saja kita harus masuk ke dalam interfacenya lalu menggantinya menjadi mode access. Setelahnya, kita mengaktifkan port-security. Ini dilakukan baik pada SW1 maupun SW2

|

| Mengaktifkan port-security pada SW1 |

|

| Mengaktifkan port-security pada SW2 |

- Lakukan ping antar PC dan pastikan ada balasan.

- show int brief pada SW1 dan SW2

- Show port-security

- Show port-security interface fa0/1 dan show port-security interface fa0/2

- Tukarkan 2 port PC pada VLAN yang sama, saya mengganti port pada fa0/1 dan fa0/2 pada SW1.

- Lakukan Ping. Anda akan melihat bahwa ping ke port yang telah diganti tidak mendapat balasan

- show ip int brief pada SW1

- show port-security pada SW1

- show port-security interface fa0/1 pada SW1

5. STP (Spanning Tree Protocol)

Spanning Tree Protocol atau yang disingkat menjadi STP adalah mekanisme yang berguna untuk mencegah terjadinya switching loop. Secara default, STP ini sudah aktif tanpa perlu dikonfigurasikan. STP ini memiliki beberapa tipe yaitu Open Standard dan Cisco proprietary. Yang termasuk pada tipe open standard adalah STP(802.1D), Rapid STP(802.1W), Multiple Spanning Tree MST(802.1S) dan lain lain. Sedangkan tipe STP Cisco Proprietary ada PVST (Per Vlan Spanning Tree), PVST+, Rapid PVST dan lain-lain. Pada Spanning Tree terdapat switch yang ditugaskan untuk menjadi root bridge. Switch root bridge sendiri dipilih berdasarkan priority terendah. Jika dalam suatu topologi priority dari switch sama, maka akan dipilih berdasarkan MAC address terendah. Sedangkan bagi switch yang memiliki priority atau MAC address terbesar ada yang blocking portnya. Untuk port, ada tiga sebutan, yaitu root port, designated port dan blocking port. Root port pada switch adalah port yang menuju ke root port. Designated port sendiri arahnya meninggalkan root bridge. Pada switch yang menjadi root bridge semua portnya merupakan designated port. Pada praktek ini kita memakai topologi sebelumnya. Bedanya, kita akan menambahkan satu kabel lagi pada masing-masing switch. Disini sayang menggunakan interface port fa0/11.

Kita harus mengaktifkan interface dengan menggunakan mode trunk pada SW1 dan SW2.

|

| Mengaktifkan interface dengan mode trunk pada SW1 |

|

| Mengaktifkan interface dengan mode trunk pada SW2 |

pada tes dan verifikasi ini kita hanya menggunakan show spanning-tree. Disini kita akan mengetahui informasi seputar mana yang menjadi root bridge. Pada root bridge terdapat tulisan "This bridge is the root"

|

| Disini bisa dilitah port fa0/2 dan fa0/1 merupakan designated port dan fa0/10 merupakan root port. |

|

| semua portnya merupakan designated port, yang berarti switch ini merupakan root bridge |

|

| Bridge ID pada SW2 |

|

| Bridge ID pada SW1 |

Dari 2 screenshot diatas, sudah bisa menemukan switch yang menjadi port bridge? Yup jawabannya adalah SW1 karena memiiki mac address terendah

!! Notes

Kamu juga dapat mengubah bandwidth tiap port dengan menggunakan

speed speed_yang_diinginkan. Semisal kamu ingin mengganti menjadi 10 Mbps, maka perintahnya

speed 10 setelah masuk ke interfacenya. Tak hanya itu kamu juga dapat akses lebih cepat menggunakan perintah

spanning-tree portfast.

6. Ether Channel

Lanjut ke topik selanjutnya, yaitu EtherChannel. EtherChannel sendiri merupakan teknik menggabungkan beberapa link menjadi satu. Keuntungannya pengiriman data cepat, bisa load sharing dan bebas dari loopng karena switch menganggap hanya satu link saja. EtherChannel sendiri mempunyai 2 mode yaitu Open Standard dan Cisco Propetary. Open Standard sendiri diwakili LACP(Active, Passive) dan untuk Cisco Propietary diwakili PAGP(Auto, Desirable). Disini kita akan menggunakan topologi sebelumnya.

Kamu harus mengahpus konfigurasi trunk pada interface sebelumnya, disini saya menggunakan interface fa0/10 dan fa0/11.

Setelah sudah dihapus, kita akan mengkonfigurasikan etherchannel

|

| Konfigurasi etherchannel pada SW1 |

|

| Konfigurasi etherchannel pada SW2 |

Tes dan verifikasi kali ini menggunakan 1 perintah saja yaitu show etherchannel

|

| bisa terlihat channel-group yang tadi dibuat pada SW1 |

|

| bisa terlihat channel-group yang tadi dibuat pada SW2 |

7. VTP (Virtual Trunking Protocol)

VTP atau Virtual Trunking Protocol, merupakan protokol switching yg bertugas mengenalkan sekelompok VLAN yang sudah ada agar tetap berhubungan. Pada VTP terdapat tiga mode, yaitu Server, Client dan Transparent. Untuk VTP Server, kamu dapat membuat VLAN. Semisal kamu membuat VLAN20, secara otomatis vtp update akan dikirimkan ke semua switch yang ada, kemudian switch clien akan memprosesnya. Setelah diproses, pada switch client akan terdapat VLAN20. Tujuannya agar semua VLAN dalam switch sama nilainya atau biasa disebut konsisten. VTP server sendiri agak spesial karena dia dapat membuat, merubah, menghapus VLAN, memforward VTP update dan juga memproses VTP update yang diterimanya. Sekarang kita akan membahas VTP Transparent. VTP ini sifatnya independent, yang artinya bila dia membuat atau merubah VLAN hanya pada switch yang dikonfigurasikan dan tidak dikirmkan pada semua switch. VTP Transparent memforwaard semua vtp update yang diterima, tapi tidak memproses ke dalam VLAN databasenya, hanya meneruskan saja. Sekarang waktunya membahas VTP Client. VTP Client tidak bisa membuat vlan, hanya bias memproses vlan yang diterima melalui vtp update yang dikirim oleh VTP Server. Catatan terakhir, semoa mode vtp yang berada dalam vtp domain yang sama akan meneruskan vtp update yang diterima ke switch lain.

Berikut Network Topologi yang akan kita praktekkan.

|

| Lakukan pada SW1-4 |

- IP Address interface VLAN1

|

| Konfigurasi IP Address Interface VLAN1 pada SW1 |

|

| Konfigurasi IP Address Interface VLAN1 pada SW2 |

|

| Konfigurasi IP Address Interface VLAN1 pada SW3 |

|

| Konfigurasi IP Address Interface VLAN1 pada SW4 |

|

| Konfigurasi VTP pada SW1 |

|

| Konfigurasi VTP pada SW2 |

|

| Konfigurasi VTP pada SW3 |

|

| Konfigurasi VTP pada SW4 |

|

| Membuat VLAN Pada SW1 |

|

| Membuat VLAN Pada SW2 |

|

| Membuat VLAN Pada SW3 |

|

| Membuat VLAN Pada SW4 |

pada tes ini menggunakan

show vtp status

|

| Pada SW1 kita tahu bahwa dia berada di mode server, dan terdapat 9 VLAN dalam switch ini. Kita juga dapat mengetahui berapa kali revisi konfigurasi yang ada. |

|

| Pada SW1 kita tahu bahwa dia berada di mode transparent, dan terdapat 7 VLAN dalam switch ini. Kita juga dapat mengetahui berapa kali revisi konfigurasi yang ada. |

|

| Pada SW1 kita tahu bahwa dia berada di mode client, dan terdapat 9 VLAN dalam switch ini. Kita juga dapat mengetahui berapa kali revisi konfigurasi yang ada. |

|

| Pada SW1 kita tahu bahwa dia berada di mode server, dan terdapat 9 VLAN dalam switch ini. Kita juga dapat mengetahui berapa kali revisi konfigurasi yang ada. |

Sekian untuk Switch pada Cisco, semoga bermanfat^^

Komentar

Posting Komentar